IdP 環境で、Treasure Data を認可されたアプリケーションのリストに追加する必要があります。各 Treasure Data アカウントは個別のアプリケーションとして追加され、ユーザーは Okta の Treasure Data アプリケーションに割り当てられます。

以下のトピックに進んでください:

- 前提条件

- Okta で Treasure Data アプリケーションを作成

- TD Console で Okta を設定

- Okta で Treasure Data ブックマークアプリケーションを作成

- Okta の Application Username と TD Console の User Identifier

Treasure Data はセキュリティを確保するため、IdP 起点の SSO をサポートしていません。Okta で Treasure Data アプリケーションを作成で設定した Treasure Data アプリケーション(Single Sign-On URL、URI などを設定したもの)からはログインできません。[https://YOUR_TD_REGION/users/initiate_sso?account_name=ACCOUNT_NAME](<https://YOUR_REGION_TD.com/users/initiate_sso?account_name=ACCOUNT_NAME>) に直接ログインするか、Okta で Treasure Data ブックマークアプリケーションを作成で設定したブックマークアプリケーション経由でログインする必要があります。

SSO アカウント名

Okta アカウント

Treasure Data アカウント

URN リソース

- アカウント担当者によって新しい SSO 設定済みアカウントがセットアップされたら、Okta で新しいアプリケーションを作成してセットアップします。

TD アカウントが sso-configuration-enabled 機能フラグで設定され、IdP 用の account_name が付与されると、一意の URN が作成されます。Okta アカウントを設定するには、IdP 用の account_name と提供された URN の両方が必要です。

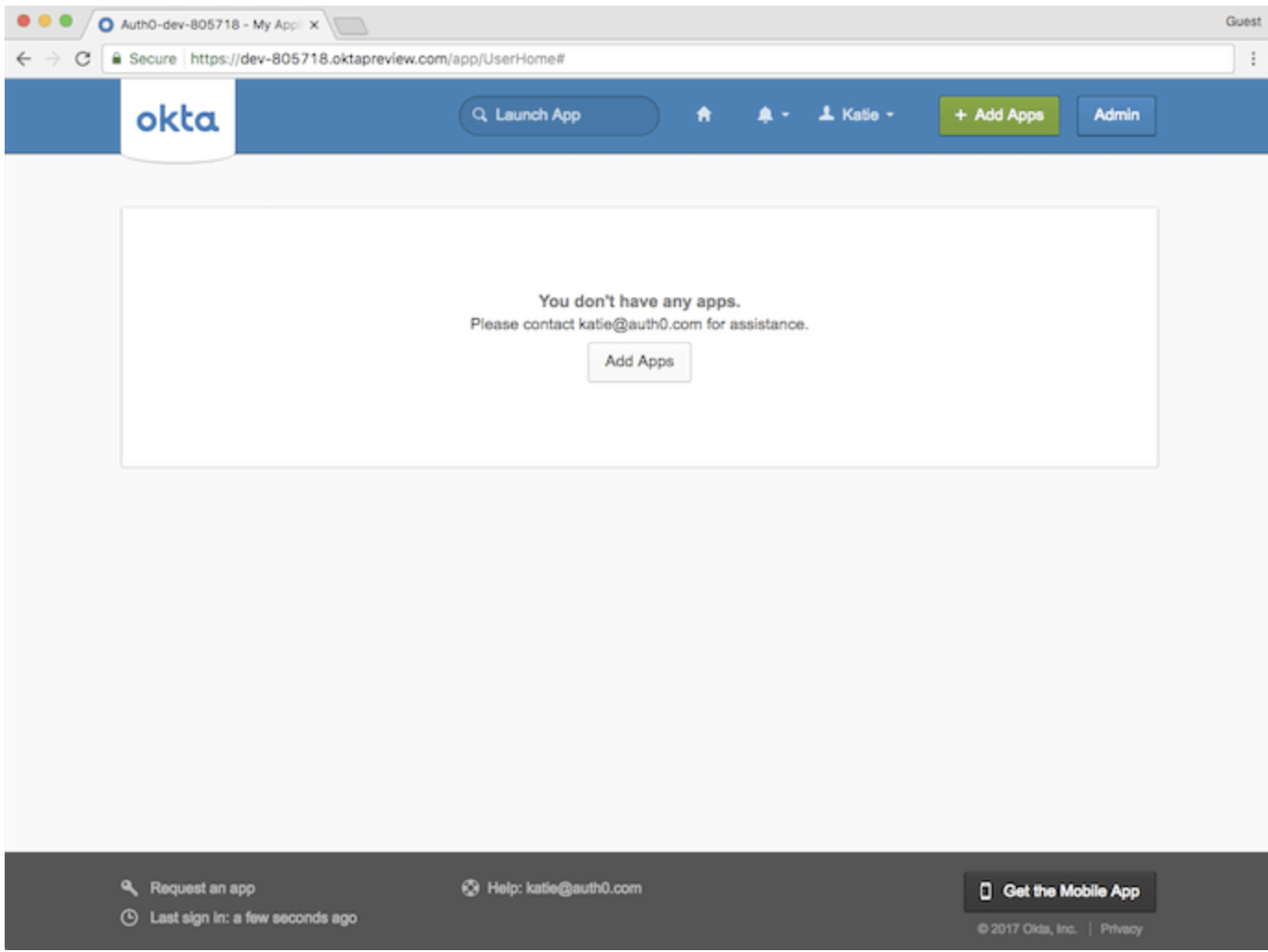

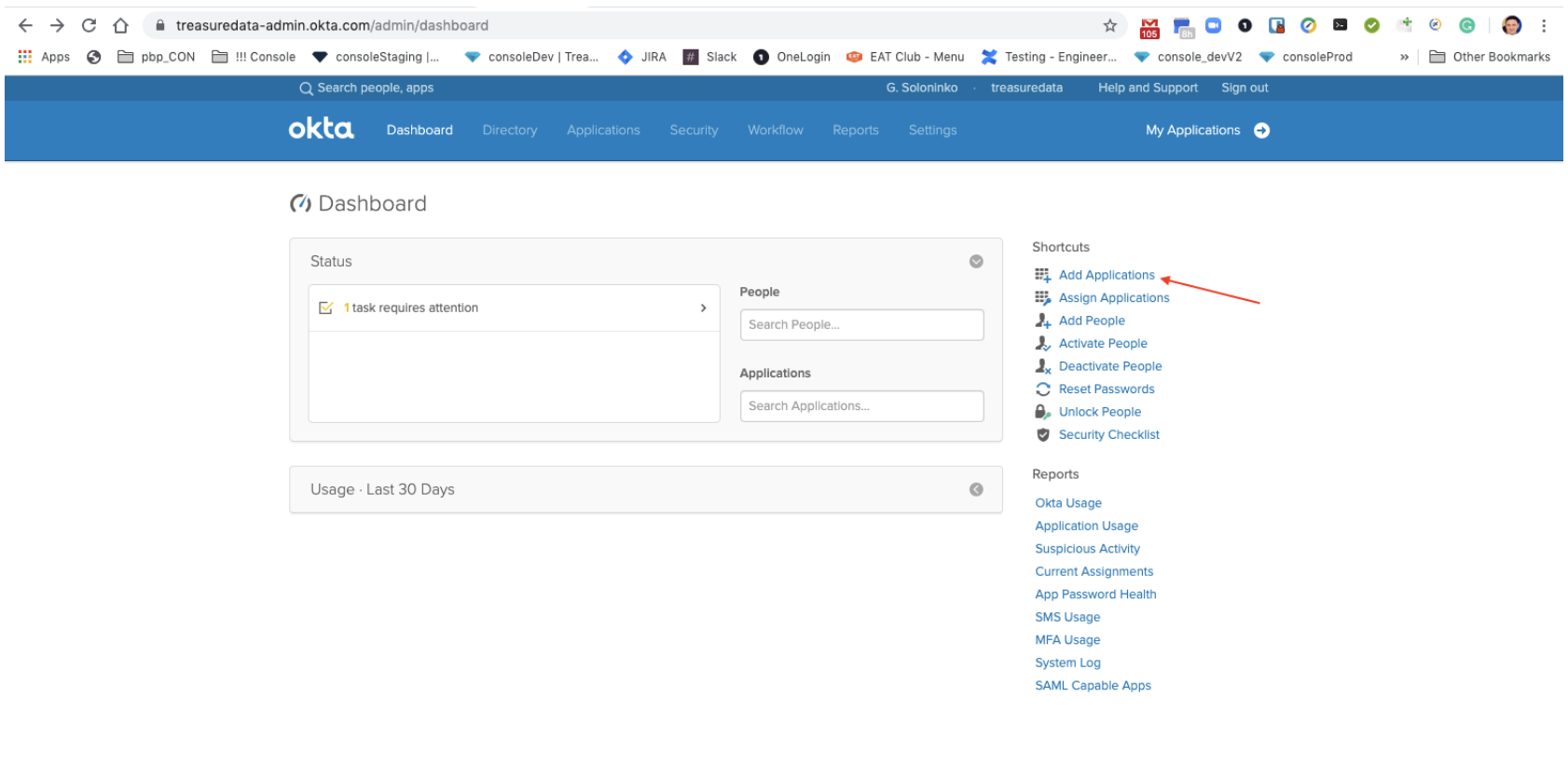

管理者として Okta アカウントにログインし、Admin ボタンを選択します。

Add Applications を選択します。 Okta アカウントへのアクセス方法によっては、画面が以下のように表示される場合があります。

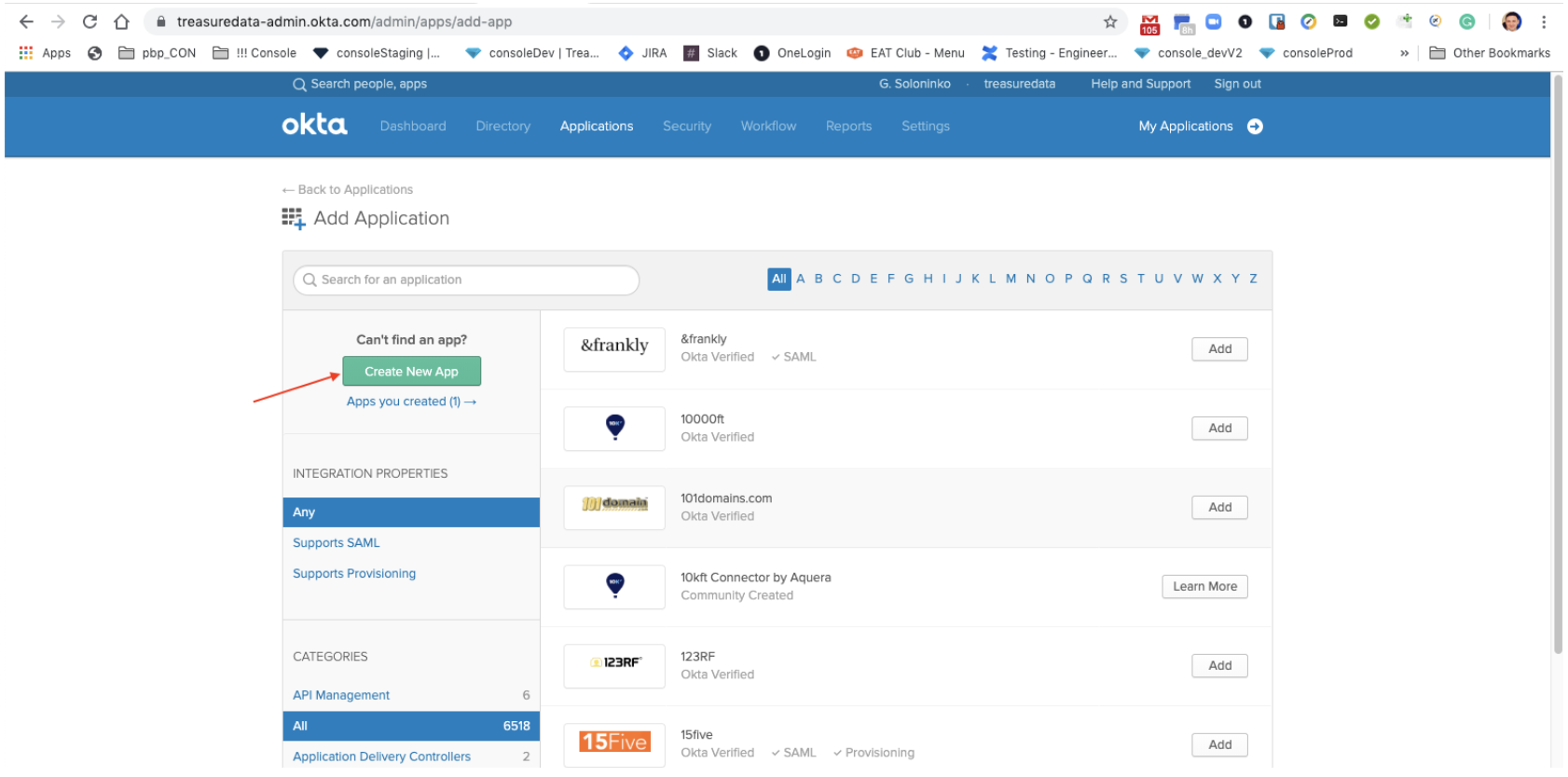

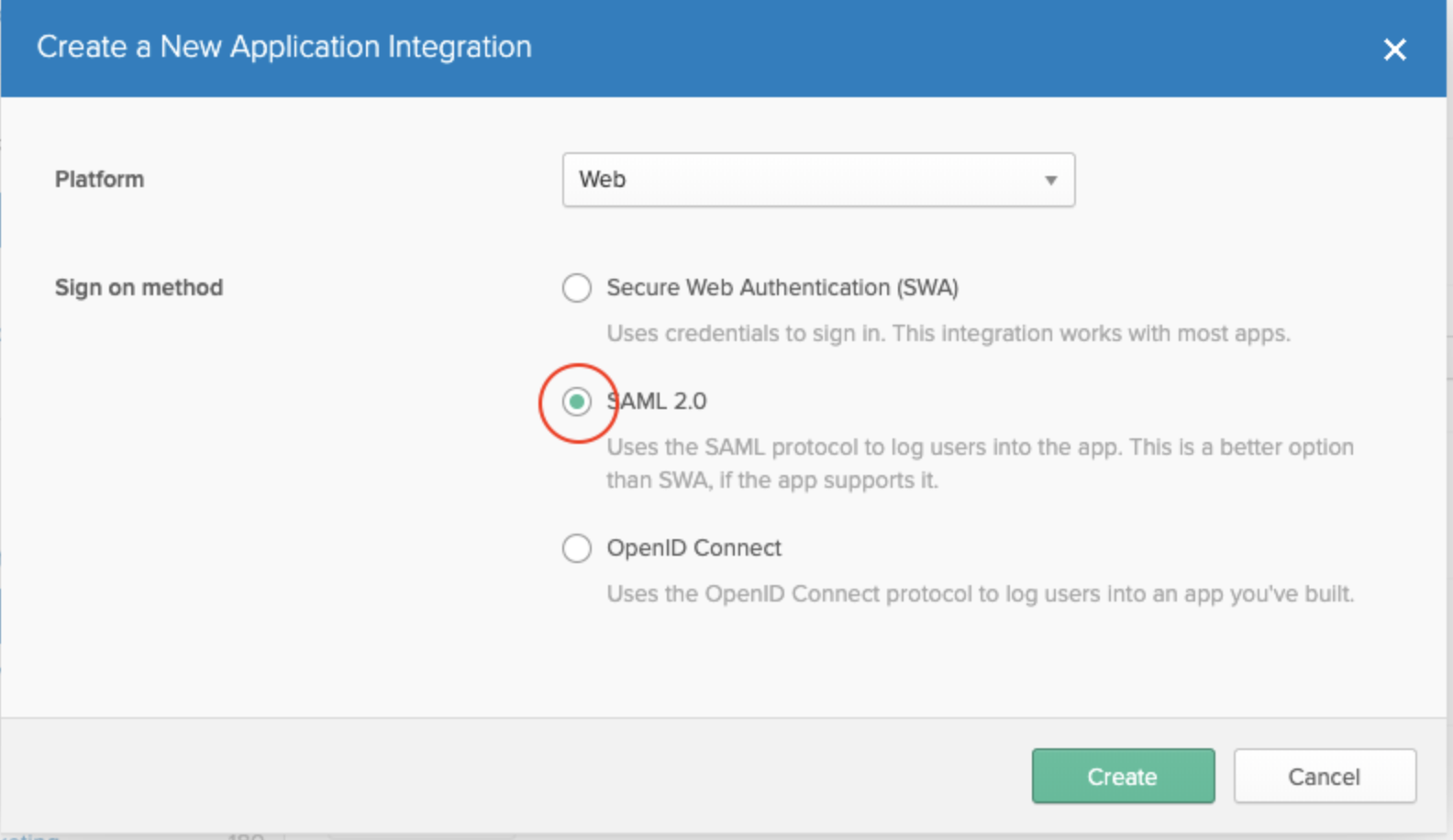

- Create New App を選択します。 画面が以下のように表示される場合があります。

- 次に、Treasure Data がセキュリティドメイン間で認証および認可の ID を交換するために使用する SAML 2.0 プロトコルを選択します。

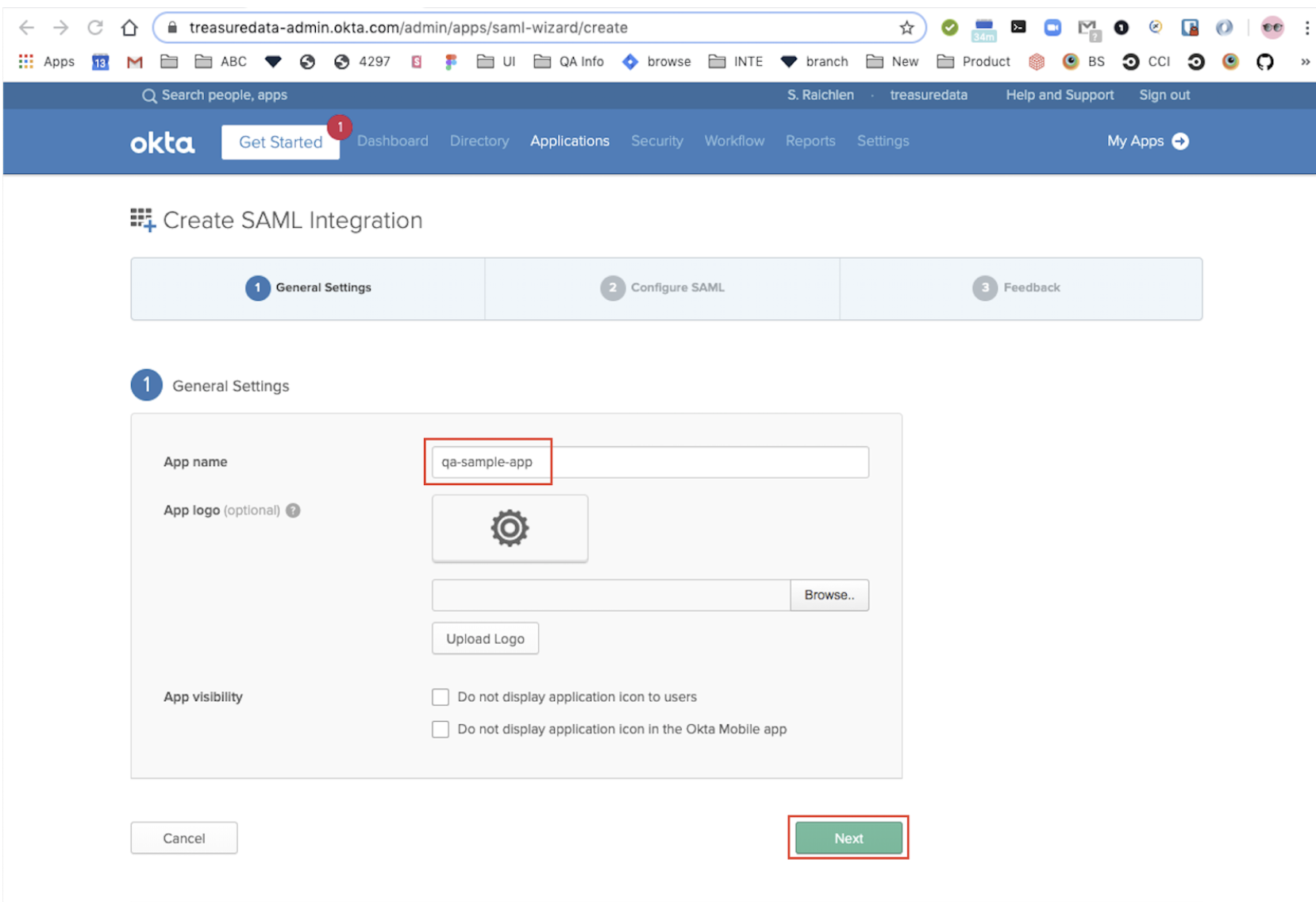

App Name を入力し、必要に応じてロゴをアップロードして SAML を設定します。

App visibility オプションを設定します:

Do not display application icon to usersを選択Do not display application icon in the Okta Mobile appを選択Next を選択します。

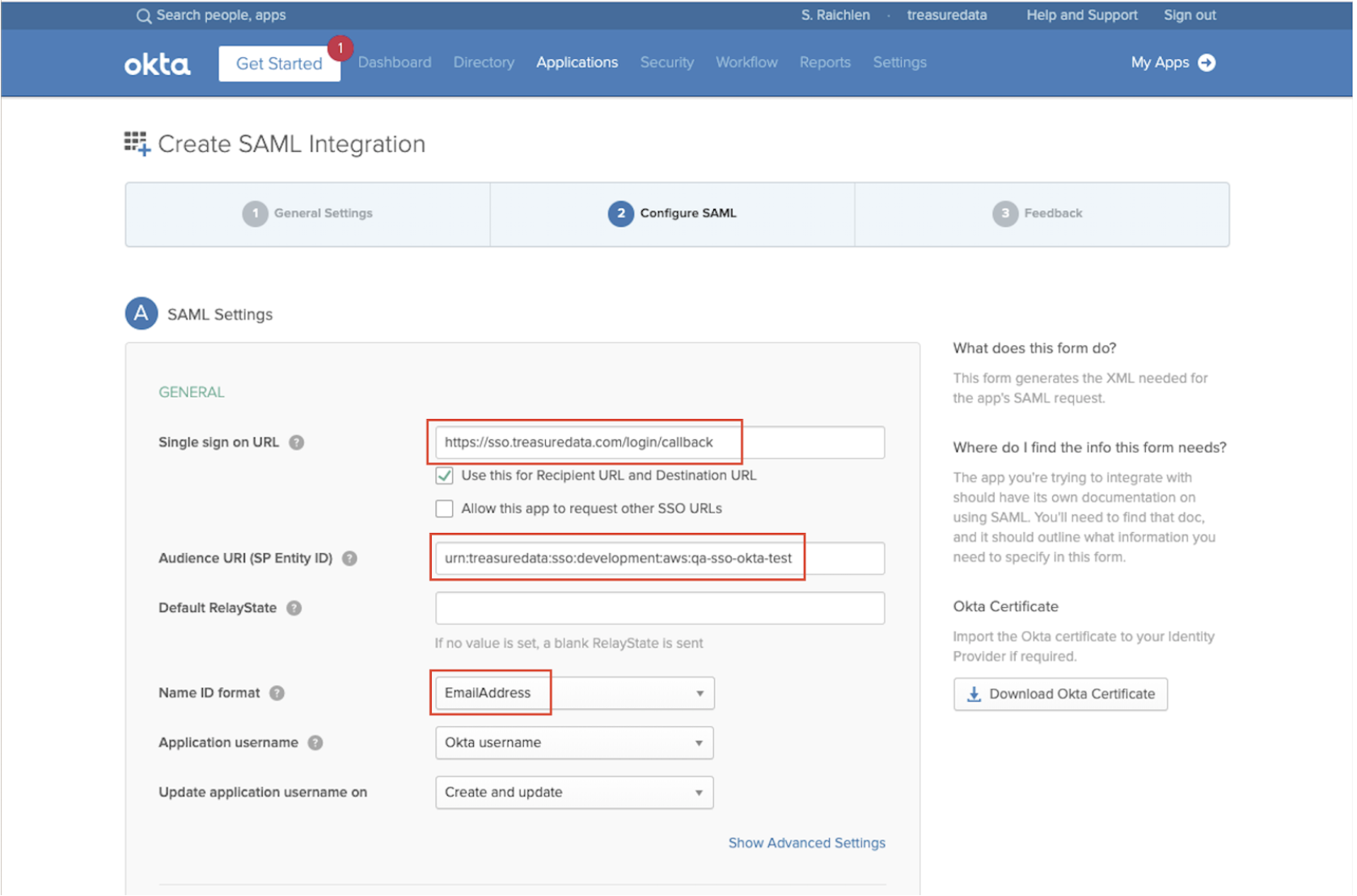

SAML を設定します。

Single Sign-On URL として

https://sso.treasuredata.com/login/callbackを使用します。この値はサイトやリージョンによって変わりません。TD アカウントの設定時に作成された urn を使用します

urn:treasuredata:sso:<SITE>:<ACCOUNT_NAME> を Audience URI (SP Entity ID) として使用します。

<SITE> は現在、aws、aws-tokyo、eu01、または ap02 のいずれかです。

例:urn:treasuredata:sso:eu01:ACCOUNT_NAME

- Default Relay State は空のままにします。

Next を選択します。

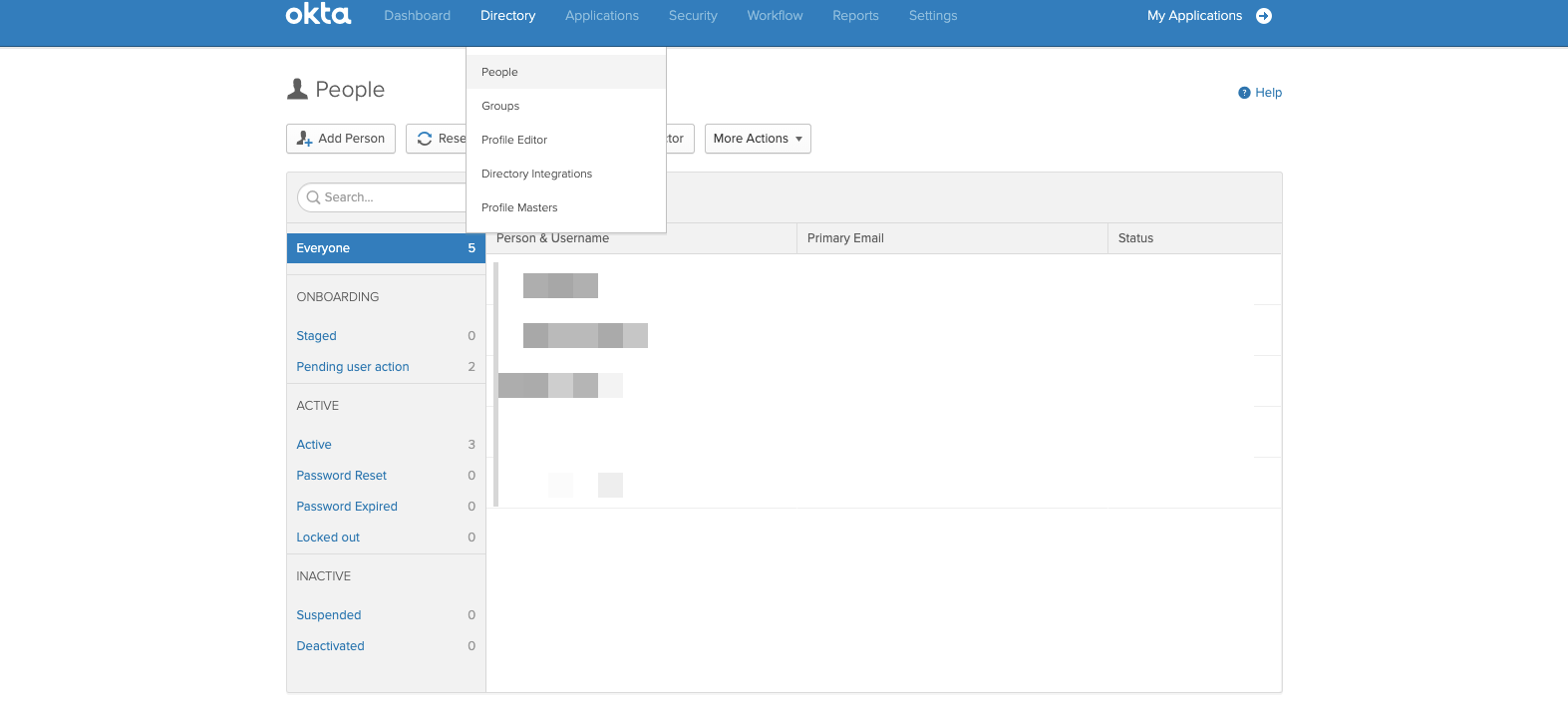

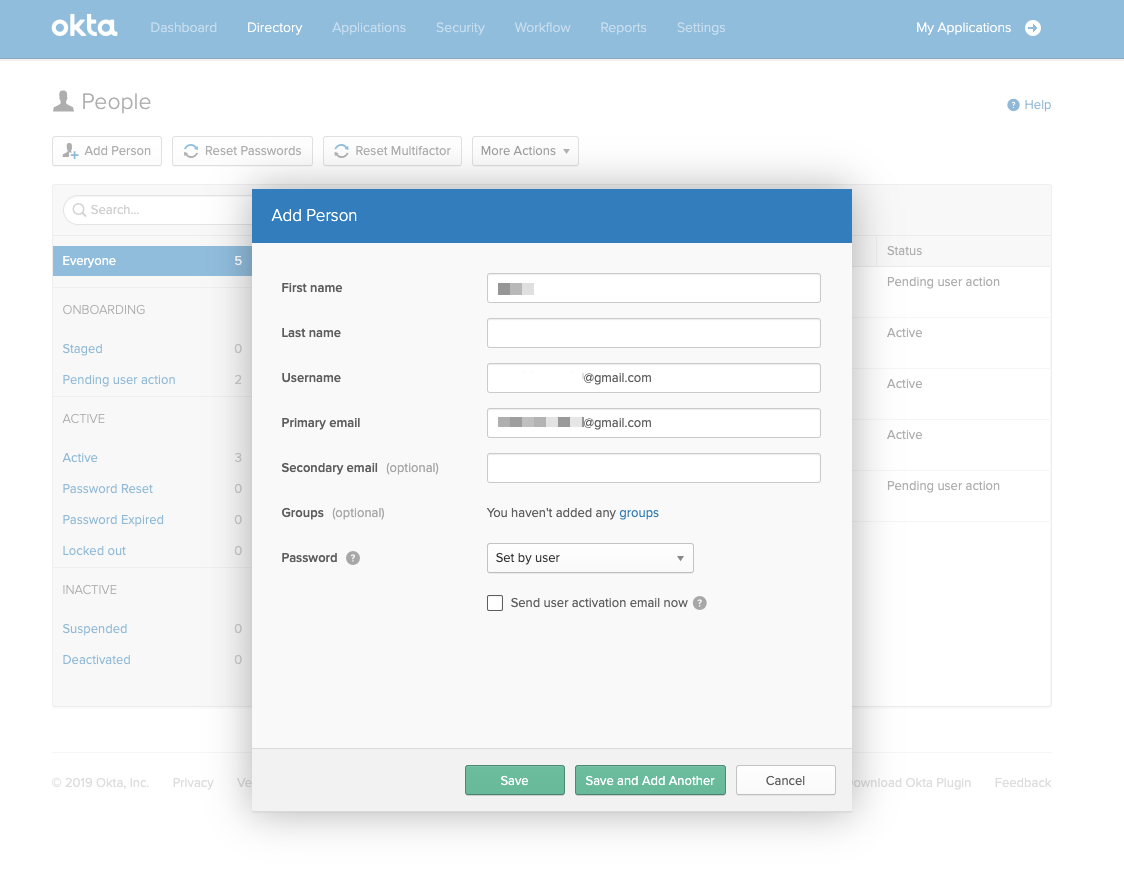

Directory を選択し、Add Person を選択して新しいユーザーを追加または招待します。

- 招待するユーザーの名前とメールアドレスを指定します。

13. Save を選択します。

13. Save を選択します。

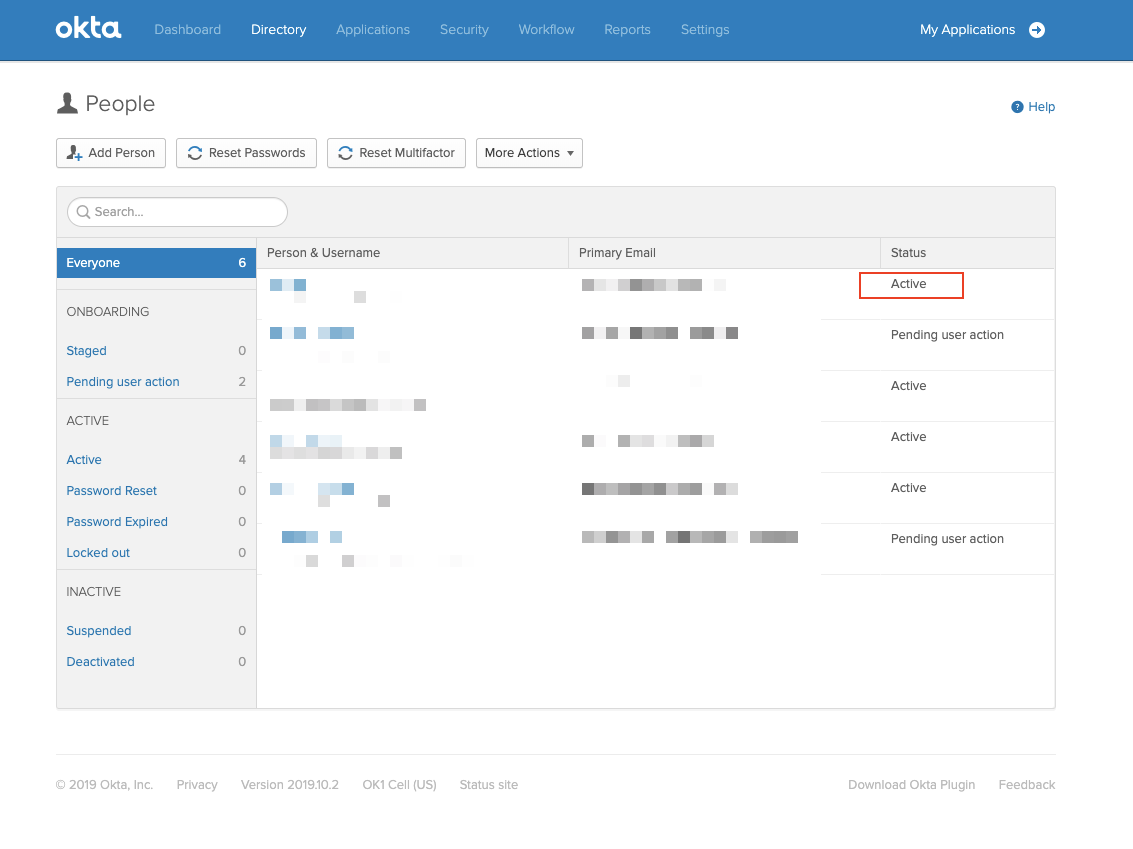

- 招待された各ユーザーには、アカウントを有効化するためのリンクが記載されたメールが届きます。有効化されている招待と、まだ有効化待ちの招待を確認できます。

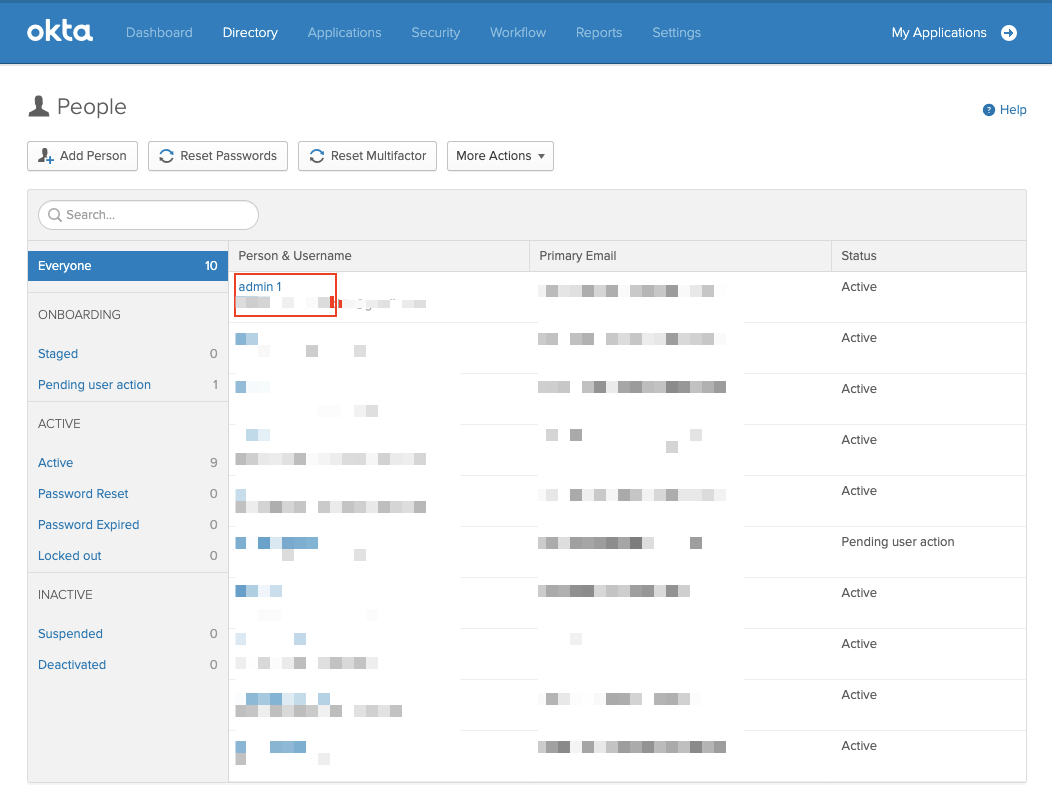

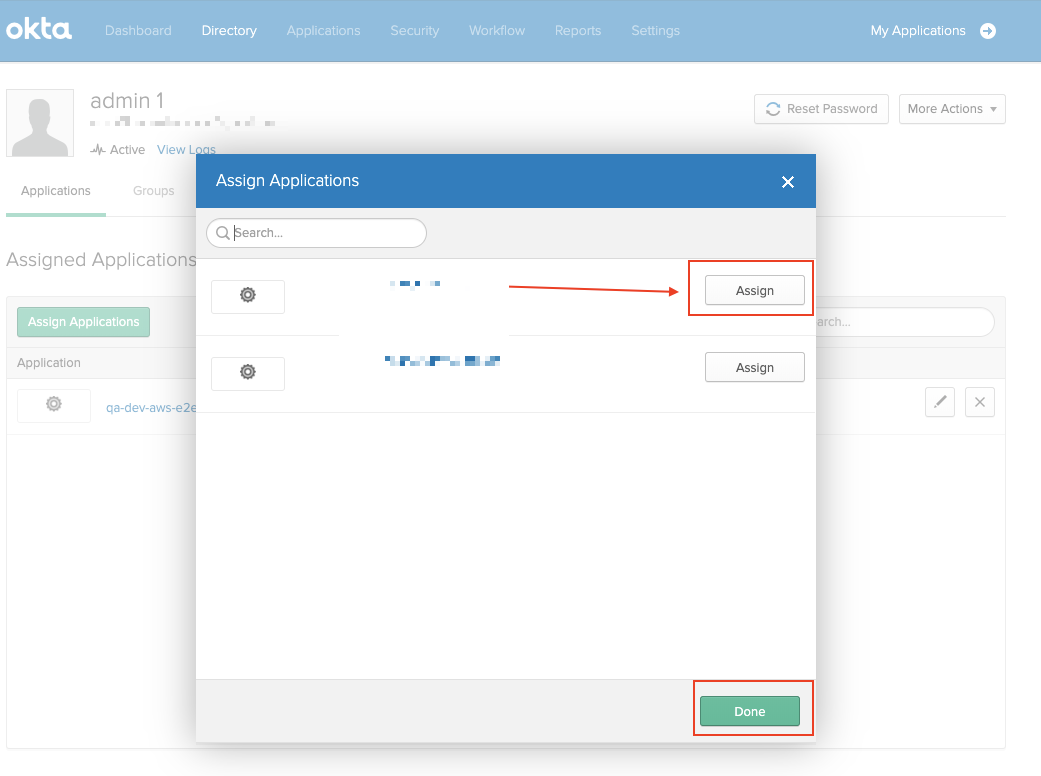

- 次に、Okta アプリケーションに割り当てる Okta ユーザーを選択します。

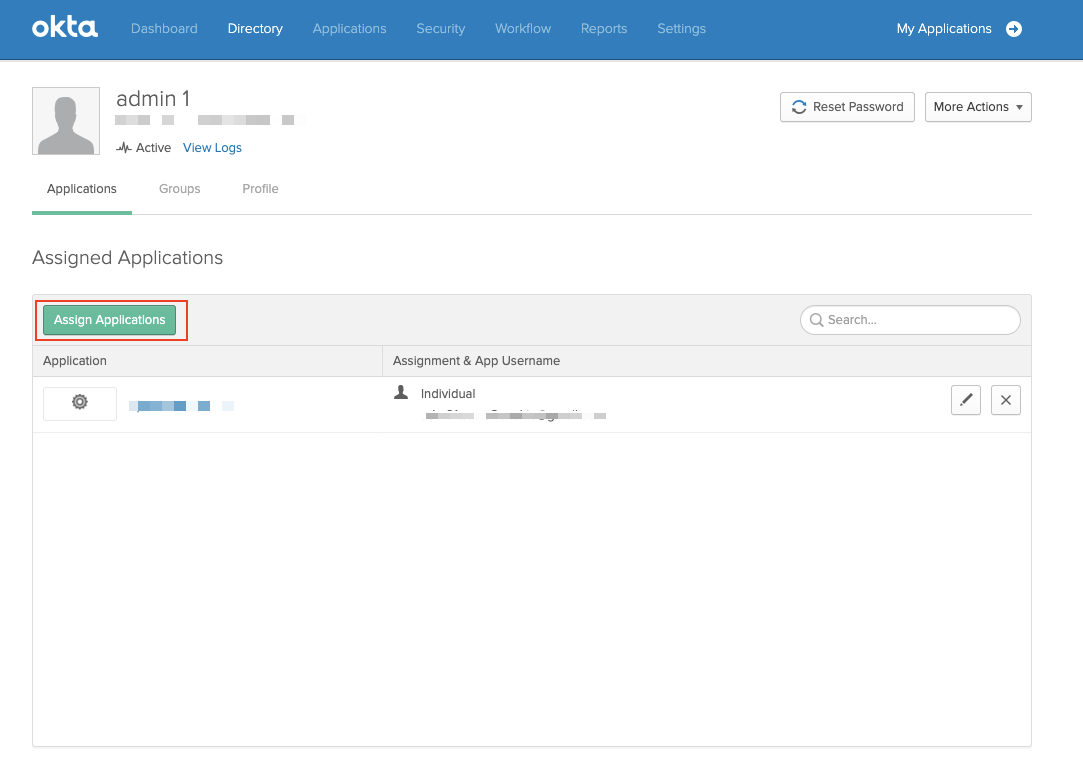

- Assign Applications を選択します。

- Assign を選択してユーザーをアカウントに追加します。

- ユーザーが Okta ユーザーとして Treasure Data に追加されると、認証のために Okta にリダイレクトされ、Okta の資格情報を入力します。その後、Treasure Data アカウントの IdP を設定するために必要な設定情報を取得できます。

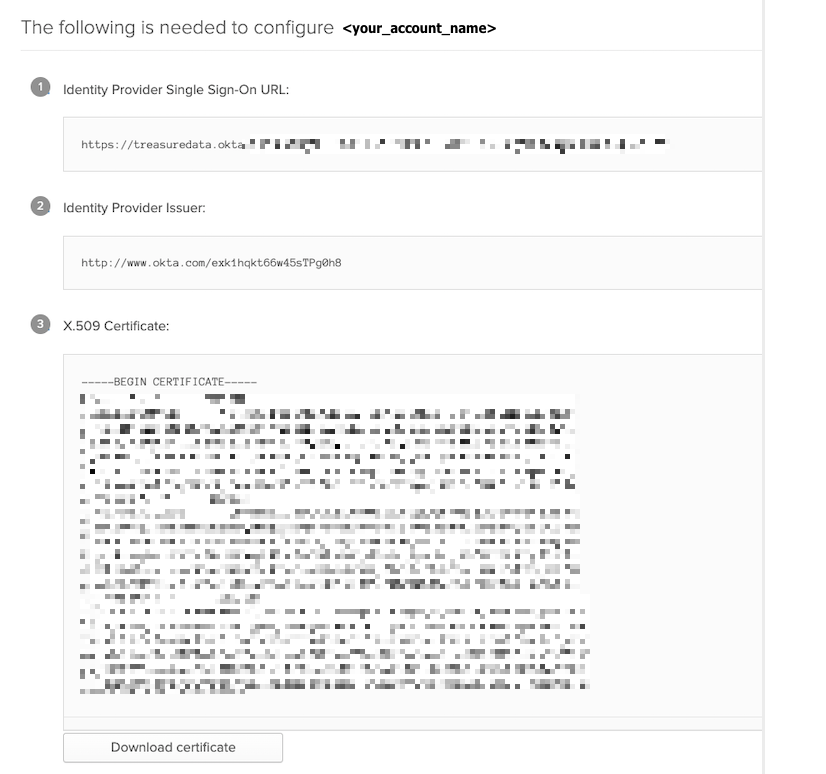

アプリを選択し、View Setup Instructions を選択します。

- 以下のいずれかのオプションを収集し、Treasure Data をインストールして、この Okta アプリケーション用の Treasure Data アカウントを設定します。

Identity Provider Single Sign-On URL

X.509 Certificate

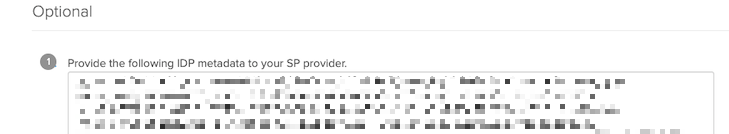

20. 単一のメタデータファイルを使用して情報を入力するには、IDP メタデータをファイルにコピーし、それを使用して TD アカウントを設定します。

20. 単一のメタデータファイルを使用して情報を入力するには、IDP メタデータをファイルにコピーし、それを使用して TD アカウントを設定します。

この時点で、TD Console で設定をセットアップします。

次に、接続をテストできます。 オプションで、TD Console で作業する前に Okta での作業を完了することもできます。

Okta での設定を完了するには、次のステップに進み、Okta でブックマークアプリケーションを作成します。

Bookmark apps は、小さな Okta アイコンまたはチクレットを使用して、ユーザーを特定の Web ページに誘導します。ブックマークアプリを使用すると、ユーザーは機密性の高い資格情報を提供することなく、アプリケーションに直接サインインできます。

以下の手順は、Okta ヘルプドキュメントの手順に基づいています。

Okta で別のアプリケーションを作成してセットアップします

App name を指定します。Treasure Data SSO など、任意のブックマーク名を指定できます。指定した名前は Okta ダッシュボードから表示できます。

SSO URL を指定します。URL は

https://YOUR_REGION_TD/users/initiate_sso?account_name=ACCOUNT_NAMEです。例えば、prod-aws を使用している場合、URL はhttps://console.us01.treasuredata.com/users/initiate_sso?account_name=ACCOUNT_NAMEとなります。

アカウント名は Treasure Data のカスタマーサクセス担当者から取得します。

- Okta ユーザーを Okta アプリケーションのブックマークに割り当て、接続をテストします。

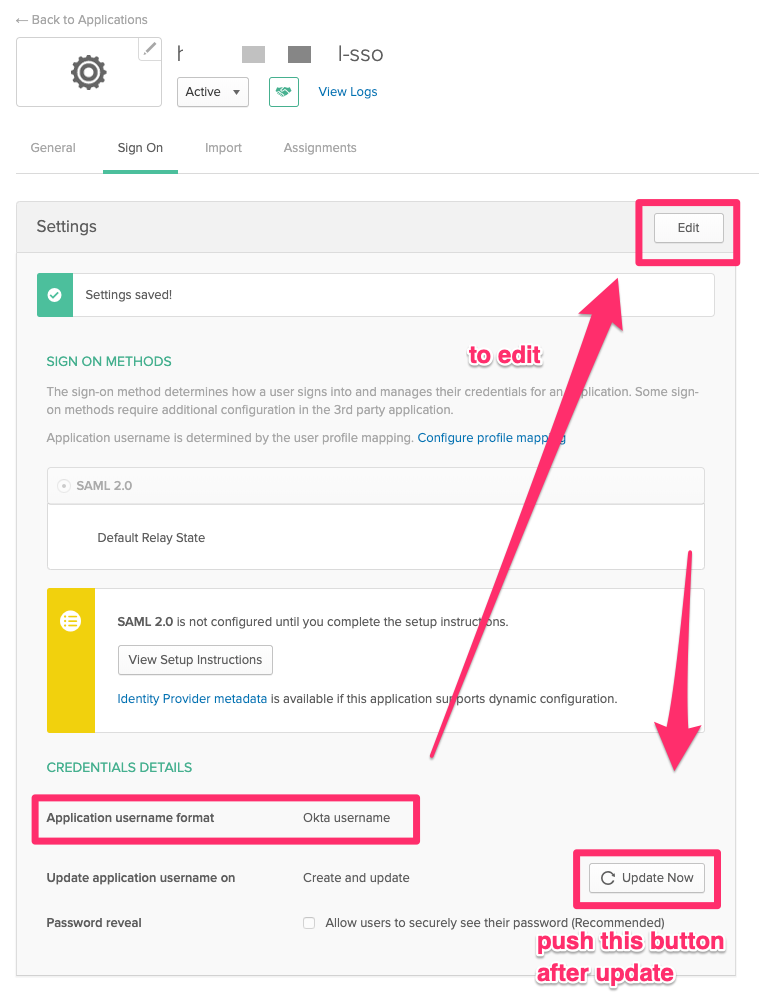

Okta はデフォルトの Application username format として Okta username を使用します。Application username は TD Console の識別子として使用されます。TD Console では、デフォルトの識別子は user email です。

Treasure Data の識別子が Okta の Application username と一致していることを確認する必要があります。

Edit を選択して、Okta の Application username format を指定します。

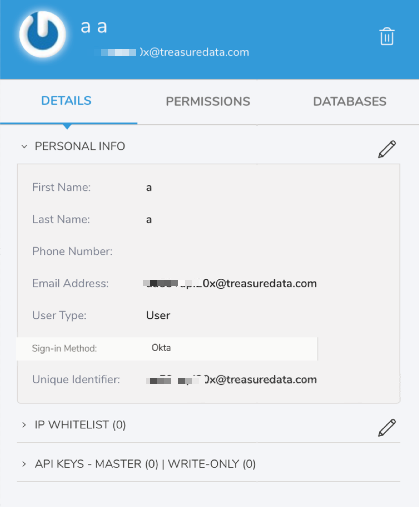

次に、TD Console を開いて、同じ識別子が一致していることを確認する必要があります。

TD Console から、Control Panel > Users に移動します。

ユーザーの名前またはプロファイルアイコンを選択します。

Details を選択して、TD Console でユーザーの一意の識別子を指定します。