SSO機能をIDプロバイダーと併用することで、TDアカウントのユーザーが単一のIDで複数のTreasure Dataアカウントにログインできるようになります。

フェデレーションIDとは、1つのID管理システムに保存され、複数のシステムへのアクセス検証に使用される個人の電子IDおよび属性として定義されます。Treasure Dataでは、フェデレーションIDはTDコンソールへの安全なアクセスに使用されます。Treasure Dataは、IDフェデレーションを使用してシステム間をシームレスに移動できるようにすることで、お客様のアカウント情報のセキュリティを確保します。さらに、IP許可リストを使用して、特定のTreasure Dataアカウントへのアクセスを制限することもできます。

各TDアカウントには、固有のデータセットとそのアカウントに関連付けられたユーザーセットがあります。

例えば、開発アカウント、テストアカウント、本番アカウントのように、3つのTreasure Dataアカウントを持っている場合があります。複数のフェデレーションIDを使用するか、すべてのTDアカウントに1つのIDとパスワードのみを使用するかを選択できますが、ログインポリシーが遵守されていることも確認する必要があります。IdPは、ユーザー認証のセキュアなアクセスポリシーを実施します。IdPでユーザーを定義し、Treasure Dataを認可されたターゲットアプリケーションとして定義します。

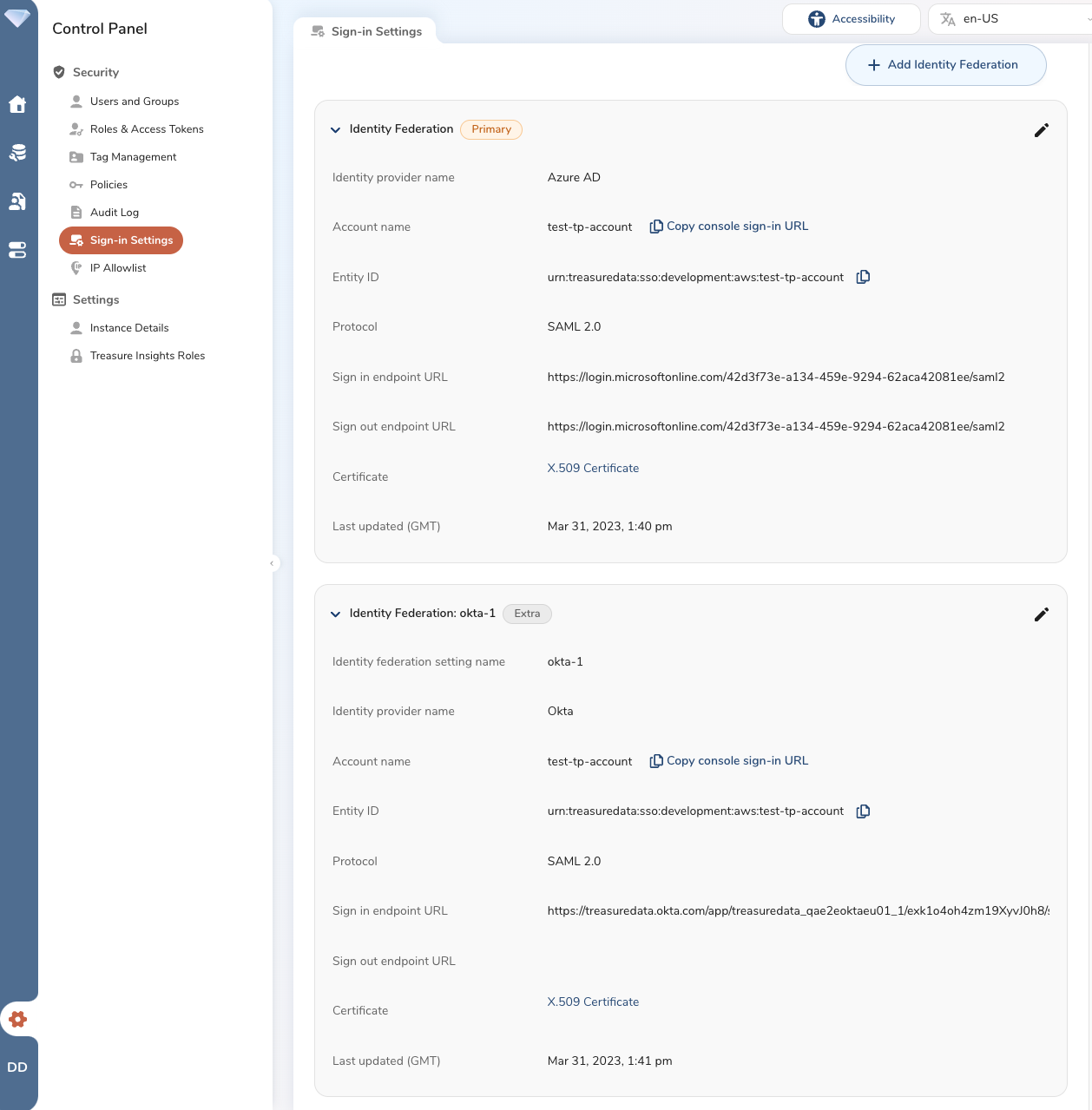

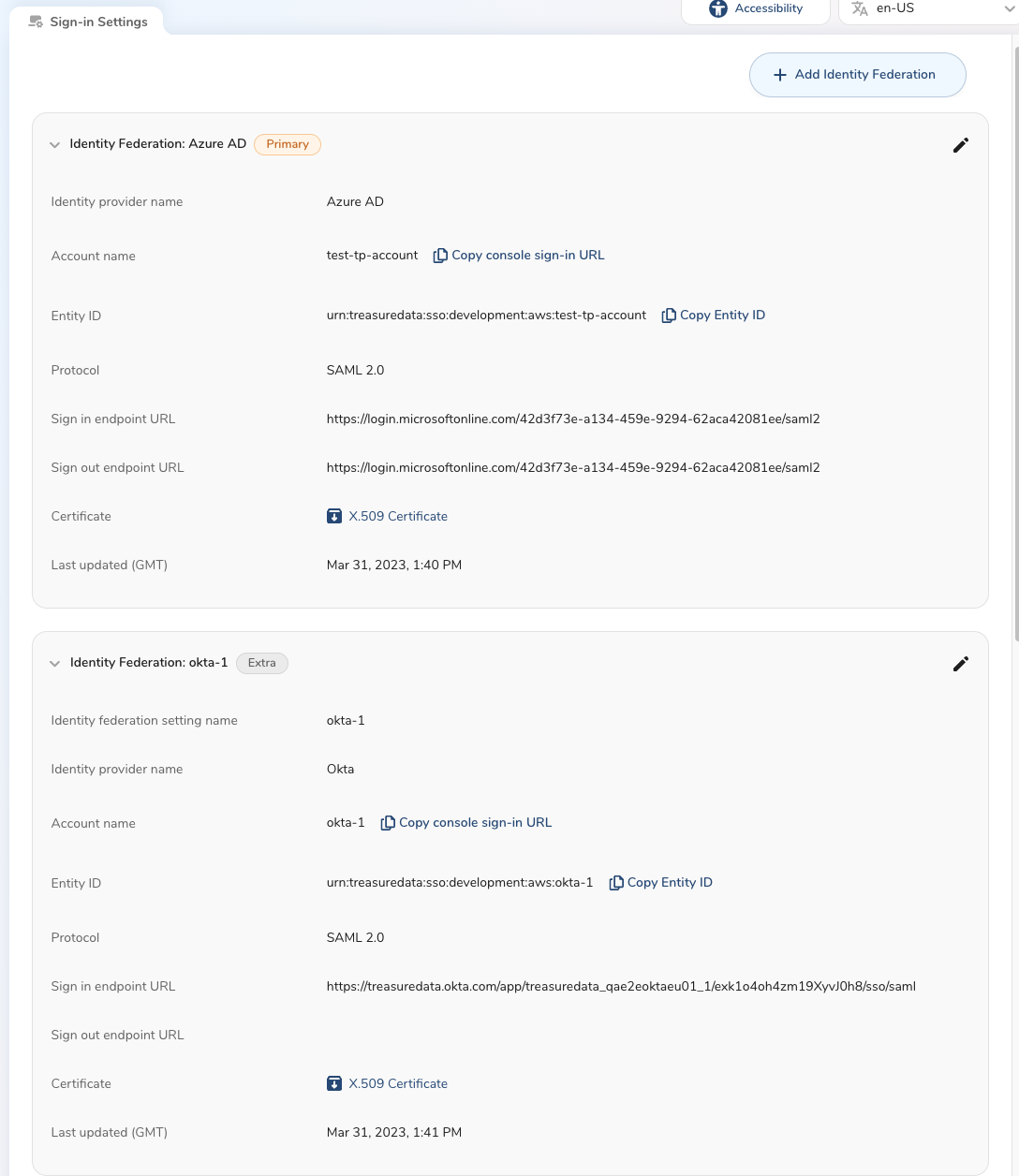

Treasure Dataユーザーを認証し、ユーザーのサインインポリシーを制御するために複数のIDプロバイダー(IdP)を設定するオプションがありますが、1つのIdPがプライマリとなります。

- 複数のIdPを有効にするには、カスタマーサクセス担当者にお問い合わせください。

- Treasure DataアカウントでSSO設定が有効になると、Google SSOログイン方法は無効になります。

SSOは、オンプレミスとクラウドの両方のアプリケーションに対して、セキュリティの強化と厳格な認証を提供します。企業のディレクトリサービスを通じて、すべてのユーザーとそれぞれの権限を一元管理できます。

SSOは、Azure Active DirectoryなどのSAML 2.0プロトコルを使用するIdPをサポートしています。

アカウントでSSO機能を有効にする場合は、カスタマーサクセス担当者にお問い合わせください。

SSOの設定には、以下の領域での作業が必要です。

Identity Provider(IdP)環境での設定(IdP管理者が実施)

TD Consoleでの設定(TDアカウントオーナーまたは管理者が実施)

IdP環境で、承認されたアプリケーションのリストにTreasure Dataを追加します。複数のIdPとサインイン方式を表示および設定できます。IdPでは、各Treasure Dataアカウントが個別のアプリケーションとして追加されます。必要に応じて、Treasure Dataアプリケーションにユーザーを割り当てます。

Treasure Dataアカウントオーナーまたは管理者として、信頼設定を構成し、ユーザーにSSOアクセスを割り当てます。各Treasure Dataアカウントで信頼設定を構成します。信頼設定は、TD ConsoleまたはTD APIを使用して構成できます。TD APIのサポートについては、カスタマーサクセス担当者にお問い合わせください。

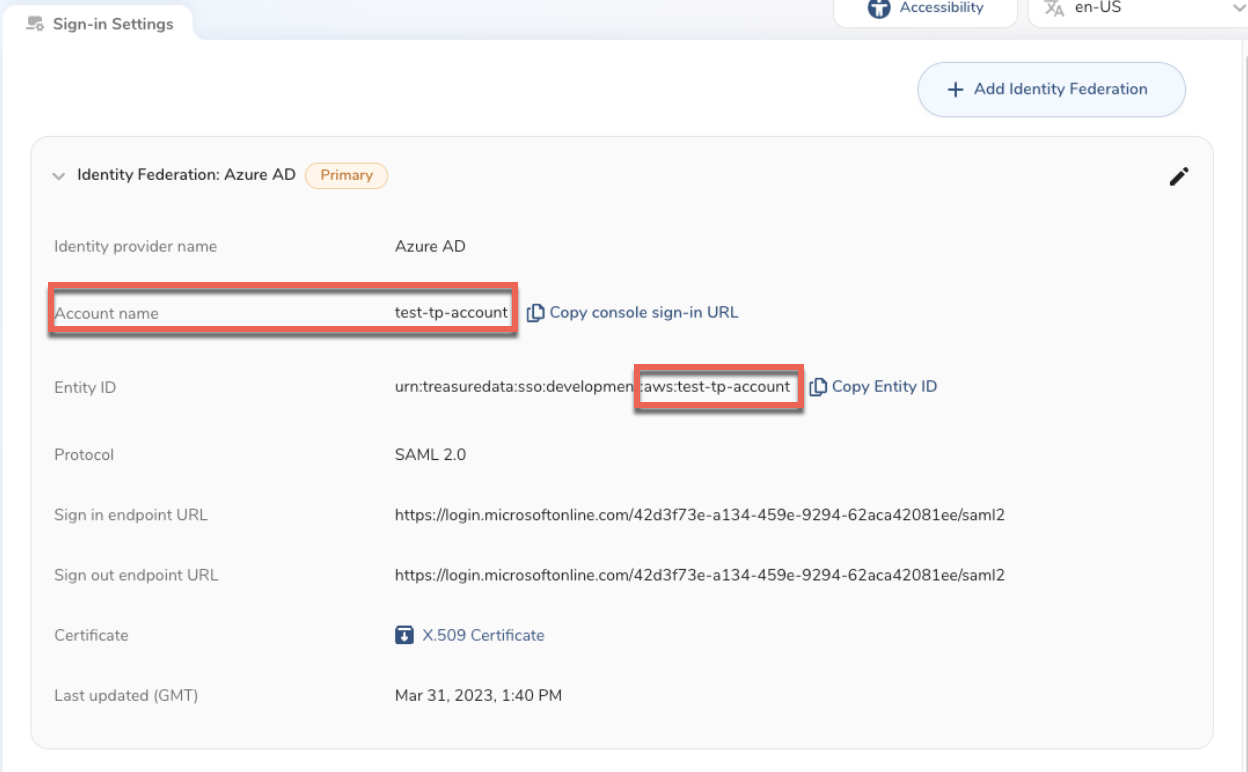

SSOが有効になっている各Treasure Dataアカウントには、Treasure Data内で一意の名前が割り当てられます。割り当てられた名前は、IdP構成で使用されます。このIDは編集できません。

詳細な設定手順については、TD ConsoleでのSSO設定を参照してください。

はい。SSOで設定された複数のアカウントに単一のメールアドレスを使用するには、以下の2つの条件を満たす必要があります。

- サポートは、顧客がConsole URLに添付するAWSアカウント名を共有できます

aws:1XXX9 - abcde12345abcde12345

- https://console.us01.treasuredata.com/users/initiate_sso?account_name=abcde12345abcde12345

aws:1XXX2 - 11aa22bb33cc44dd55ee

- https://console.us01.treasuredata.com/users/initiate_sso?account_name=11aa22bb33cc44dd55ee

- IdPアカウント名はアカウントごとに異なる必要があります。その場合、顧客は両方のアカウントに同じメールアドレスを使用できます。

- このルートを選択しない場合、2つの異なるアカウントに対して異なるメールアドレスで同じユーザーを作成する唯一の方法は、アカウントごとにメールエイリアスを作成することです。例:tina+prod@example.com と tina+testing@example.com

- 顧客が選択するIdPは、メールアドレスの「+」記号をサポートする必要があります。

- メールアドレスが同じでも、user_idはユーザーごとに異なるため、監査ログには影響しません。